隨著(zhù)全球遠程辦公的常態(tài)化���,BYOD大行其道�,路由器和NAS等家庭數碼設備正在成為黑客重點(diǎn)關(guān)注的突破口�����。在近日舉行的Pwn2Own東京2020黑客大賽上����,參賽的漏洞賞金獵人們在第一天就成功入侵了NETGEAR路由器和西部數據的NAS存儲設備(編者:這也是NAS設備首次參加Pwn2Own大賽)����。

今年的Pwn2Own Tokyo由加拿大多倫多的ZDI協(xié)調組織�,由于冠狀病毒大流行�,比賽變成了虛擬比賽���,參與者在遠程演示攻擊��。

在活動(dòng)的第一天�����,網(wǎng)件(NETGEAR)的高端路由器Nighthawk R7800受到了包括Black Coffee團隊�、Flashback團隊以及網(wǎng)絡(luò )安全公司Starlabs和Trapa Security團隊的“圍攻”���。

Flashback團隊因結合了兩個(gè)漏洞成功實(shí)施了通過(guò)WAN端口的遠程代碼執行利用�,斬獲了網(wǎng)件的2萬(wàn)美元的獎金���。

而Starlabs團隊(上圖)通過(guò)結合兩個(gè)漏洞實(shí)現了任意代碼執行���,獲得了5,000美元的獎金�。Trapa Security團隊使用命令注入缺陷來(lái)控制路由器后�����,同樣獲得了5000美元獎金���。

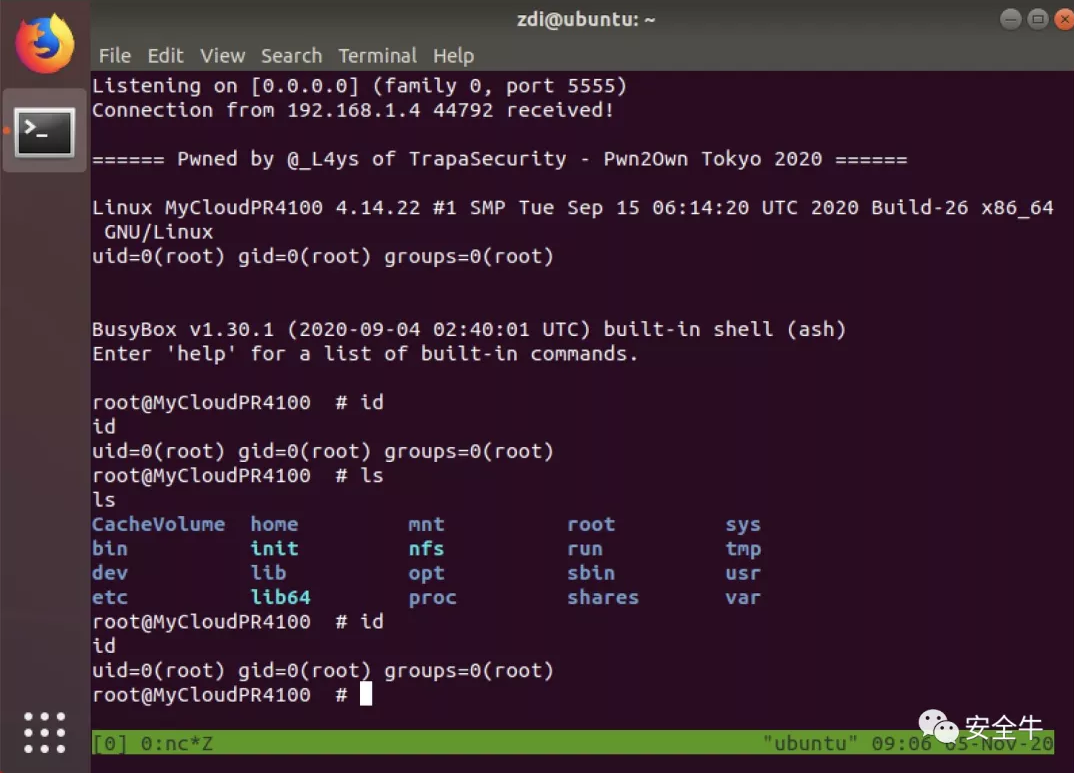

西部數據的存儲產(chǎn)品����,My Cloud Pro系列PR4100 NSA設備受到了Trapa Security團隊的攻擊���,該團隊結合身份驗證旁路漏洞和命令注入漏洞成功獲取root權限(上圖)��,斬獲西部數據的2萬(wàn)美元獎金�����,而84c0團隊則成功展示了遠程代碼執行漏洞�����,但是他們的成功并不完美�,利用了以前已知的漏洞��。

在Pwn2Own Tokyo 2020上���,黑客入侵路由器和NAS設備的最高獎勵為20,000美元�。對于路由器����,WAN攻擊的獎勵更高(威脅更大)�,而對于LAN攻擊���,參與者最多可以賺到5,000美元�����。

同在第一天���,Viettel網(wǎng)絡(luò )安全團隊將三星智能電視作為目標����,盡管他們成功入侵并在設備上安裝了反向shell��,但由于使用了已知漏洞�,因此沒(méi)有獲得任何獎金�。(編者:多個(gè)送測設備依然存在已知漏洞�,這本身就是個(gè)大問(wèn)題�����。)

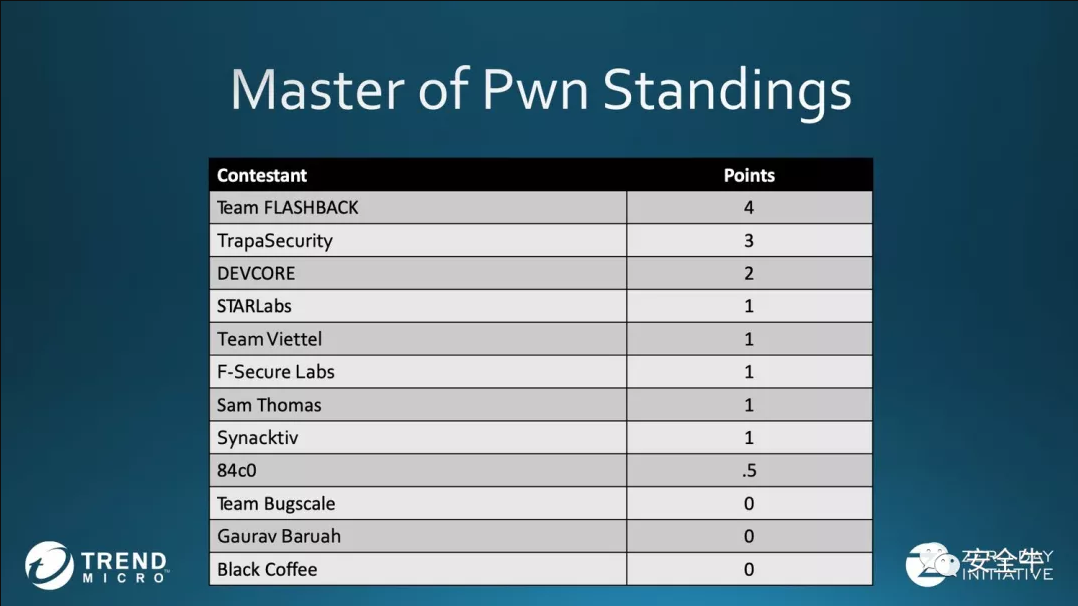

在活動(dòng)的第二天��,Flashback團隊使用三個(gè)漏洞在TP-Link AC1750智能WiFi路由器上通過(guò)WAN端口成功執行任意代碼��,又賺了2萬(wàn)美元����,兩天來(lái)的獎金達到了4萬(wàn)美元���。這也使他們以4分的總積分成為Pwn大師的領(lǐng)先者�����。

作為第二天的“壓軸戲”����,DEVCORE團隊針對Synology DiskStation DS418Play NAS的攻擊頗具戲劇性�����。DEVCORE的第一次嘗試以失敗告終��,而第二次嘗試則花費了三分半多的時(shí)間�,之后終于通過(guò)堆棧溢出獲取了對服務(wù)器的根訪(fǎng)問(wèn)權限并斬獲了2萬(wàn)美元獎金和2個(gè)Pwn積分�。

在活動(dòng)的第三天�,如果DEVCORE能夠成功利用西部數據的NAS設備�,則有望在積分上追平Flashback戰隊���。

以下是活動(dòng)第二日結束時(shí)的Pwn大師積分排名:

據悉�,在Pwn2Own Tokyo接下來(lái)數日的活動(dòng)中����,參與者的重點(diǎn)依然是路由器�、NAS和智能電視���。

今年的Pwn2Own Tokyo活動(dòng)由Facebook贊助�����,Facebook還邀請研究人員入侵其Oculus和Portal等設備��。但是����,目前來(lái)看����,Pwn2Own Tokyo 2020參賽者的焦點(diǎn)依然是獎金較低的路由器�、NAS產(chǎn)品和電視����,而不是獎金更高的智能手機(通過(guò)瀏覽器入侵iPhone的獎金高達16萬(wàn)美元)�、可穿戴設備(Facebook Oculus Quest VR頭盔的獎金高達8萬(wàn)美元�、蘋(píng)果Apple Watch遠程代碼執行獎金同樣高達8萬(wàn)美元)和智能家居(Ring和Arlo攝像頭獎金為4萬(wàn)至6萬(wàn)美元)��。這說(shuō)明家庭WiFi路由器���、NAS存儲設備和智能電視的漏洞更加豐盛和容易得手���。

在去年的Pwn2Own Tokyo上�,參與者共披露了18個(gè)不同的漏洞�����,總計獲得了31.5萬(wàn)美元獎金����。

【本文是51CTO專(zhuān)欄作者“安全牛”的原創(chuàng )文章����,轉載請通過(guò)安全牛(微信公眾號id:gooann-sectv)獲取授權】

贛公網(wǎng)安備 36050202000267號

贛公網(wǎng)安備 36050202000267號